Exemplo de análise de um gráfico de cadeia de evolução de ameaças

5 de março de 2024

ID 213463

Esta seção contém um exemplo de um gráfico de cadeia de evolução de ameaças e como é possível usá-lo para analisar um ataque aos dispositivos de seus usuários.

Vamos considerar um ataque usando uma mensagem de e-mail de phishing que contém um anexo. O anexo é um arquivo executável.

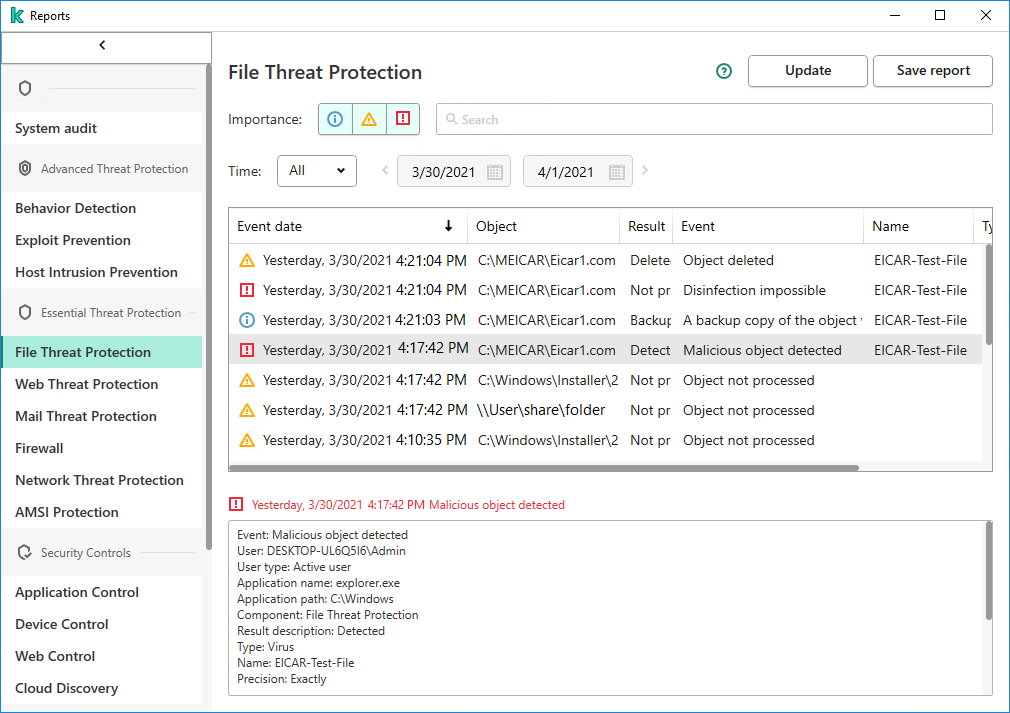

O usuário salva e executa o arquivo no dispositivo do usuário. O Kaspersky Endpoint Security for Windows detecta o tipo de Objeto malicioso detectado.

Uma detecção no Kaspersky Endpoint Security for Windows

O widget do Root-Cause Analysis exibe até 10 detecções.

Widget do Root-Cause Analysis

Ao clicar no link Examinar na linha necessária do widget, é possível prosseguir para um gráfico da cadeia de evolução de ameaças.

Um gráfico de cadeia de evolução de ameaças

O gráfico da cadeia de evolução de ameaças fornece as informações sobre a detecção, por exemplo: as ações ocorridas no dispositivo durante a detecção, a categoria da ameaça detectada, a origem do arquivo (neste exemplo, um e-mail), o usuário que baixou o arquivo (neste exemplo, um administrador). Além disso, o gráfico de cadeia mostra que os arquivos adicionais foram criados no dispositivo, que várias conexões de rede foram estabelecidas e que algumas chaves de registro foram alteradas.

Com base nessas informações, é possível fazer o seguinte:

- Verifique as configurações do servidor de e-mail.

- Adicione o remetente da mensagem de e-mail à lista de bloqueio (se o remetente for externo) ou dirija-se diretamente (se o remetente for interno).

- Verifique se outros dispositivos se conectaram aos mesmos endereços IP.

- Adicione esses endereços IP à lista de bloqueio.

Ao clicar em um link nos campos SHA256, MD5, endereço IP ou URL nas informações detalhadas de um arquivo, você será levado ao Portal do Kaspersky Threat Intelligence https://opentip.kaspersky.com/. O Portal mostra que o arquivo detectado não é uma ameaça nem um arquivo conhecido.

Portal do Kaspersky Threat Intelligence

O exemplo mostra a importância do recurso Root-Cause Analysis. O arquivo pai do arquivo detectado não é confiável, mas não é malicioso. Isso significa que ele não foi detectado pelo Kaspersky Endpoint Security for Windows. Esse arquivo ainda está presente no dispositivo e dentro da organização. Se a organização tiver dispositivos nos quais alguns componentes de proteção estão desativados (por exemplo, a Detecção de Comportamento) ou nos quais os bancos de dados antimalware não estão atualizados, a atividade maliciosa do arquivo principal não será detectada e os criminosos poderão ter uma chance de penetrar na infraestrutura da sua organização.